Informasjonssikkerhet - risikovurdering - Kunnskapsbasen

Informasjonssikkerhet - risikovurdering

Gjennomføre risikovurdering av informasjonssikkerheten. Denne siden understøtter gjennomføring av Risiko og Sårbarhetsanbalyse på NTNU (ROS) og malverk utviklet for dette.

Temaside om informasjonssikkerhet | Sider merket med informasjonssikkerhet

Å gjennomføre en risikovurdering er en øvelse som krever teknisk kompetanse. Diri er en skybasert løsning for å forenkle gjennomføringen av risikovurderinger. NTNU ansatte har gratis bruk av verktøyet og dette er en mer brukervennlig løsning enn Excel-arket. For mer informasjon om risikovurdering ta kontakt på sikkerhet@ntnu.no.

Har du et forskningsprosjekt som inneholder personopplysninger kan du bruker denne siden som veiledning.

- Mal for gjennomføring av ROS gjennom Excel

- Kort introduksjon til gjennomføring av Risiko og Sårbarhetsanalyse på NTNU

- Prøv Diri (trykk "Sign in with Microsoft" med NTNU brukeren din)

- Diri Brukerdokumentasjon

Hovedmålet med selve risikostyringen er å oppnå akseptabel risiko. Derfor skal hovedproduktet fra hver gjennomførte risikovurdering være en oversikt over uakseptable risiko og en liste med risikoadresserende tiltak utarbeidet i den hensikt å gjøre risiko akseptabel. Gevinsten ved god risikostyring er mange, for eksempel å beskytte ansatte og bedriften fra hendelser og ulykker, redusere antallet hendelser og kostnader fra de. I tillegg får vi bedre styring og kontroll, men først og fremst bedret informasjonssikkerhet og personvern.

Risiko er et begrep som gjerne har litt forskjellig betydning avhengig av situasjonen hvor det benyttes. All bruk av begrepet har stort sett det til felles at vi setter noe på spill (risikerer) for å få en gevinst. Det vi setter på spill refereres til som en verdi. Når risiko skal vurderes så blir det gjerne angitt med 3 hovedkomponenter:

- En hendelse som eksponerer en verdi for et tap

- Konsekvenser av tapet

- Sannsynligheten for at tapet forekommer.

Når vi gjennomfører en risiko og sårbarhetsvurdering (ROS) så identifiserer vi risikoene i systemet (hva som kan gå galt) og vurderer konsekvensene og sannsynlighetene av disse. InfoSek-risiko oppstår når vi tar i bruk teknologi til å lagre, sende og behandle informasjon. Risikostyring for infomasjonssikkerhet (ISRM) dreier seg da i hovedsak om å sikre konfidensialitet, integritet og tilgjengeligheten (KIT) av denne informasjonen. Konfidensialitet dreier seg som krav til hemmelighold, for eksempel forskningsdata om personer vil gjerne ha krav til konfidensialitet i form av hemmelighetsnivå og innsyn. Integritet medfører at informasjonen skal være oppdatert, riktig og at vi kan stole på opphavet. Tilgjengelighet betyr at informasjonen er tilgjengelig og at systemet er oppe og kjører.

Et spesifikt risikodefinisjon for Infosek er: "Potensialet for at en gitt trussel vil utnytte sårbarheter for å få urettmessig tilgang til en verdi eller gruppe av verdier og dermed forårsake skade på organisasjonen." Denne definisjonen er nyttig fordi den bryter risikoen ned i tre hovedkomponenter:

- Verdi - Primærverdier for risikovurderingen er informasjon og arbeidsprosesser. Sekundærverdier som kan vurderes er hardware, software, nettverk, personell, arbeidsområdet og organisasjonens struktur.

- Sårbarhet - En sårbarhet er en svakhet i systemet som kan utnyttes av en angriper for å tilgang til en verdi.

- Trussel - En trussel er en potensiell årsak til en utilsiktet hendelse som kan forårsake skade på en av organisasjonens verdier. Når vi gjør trusselvurdering så snakker vi alltid om menneskelige aktører som trusselen, eneste unntaket er trusler som kommer fra Moder jord. En trusselaktør har en motivasjon for å angripe som det er viktig å forstå for å sikre seg. For eksempel så er en skadevare en metode for å realisere intensjonen med angrepet.

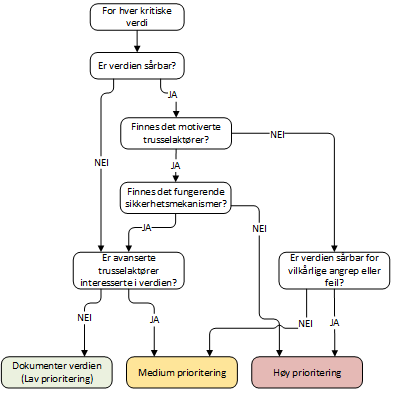

Kombinasjonen av verdi, trussel og sårbarhet kalles gjerne trefaktormodellen og er en nyttig tommelfingerregel for å overordnet vurdere risiko: En verdi kan være sårbar uten å ha en reell trussel. En kritisk verdi kan stå overfor en alvorlig trussel uten å være sårbar. Et system kan være sårbart med en alvorlig trussel uten å håndtere noen verdier med beskyttelsesbehov. I trefaktormodellen så oppstår risiko i skjæringspunktet mellom disse tre og er et nyttig verktøy for å prioritere risiko for videre analyse.

Figur 1 Trefaktormodellen for Informasjonssikkerhetsrisiko

Denne veiledningen deler opp risikovurderingen opp i tre steg som må gjennomføres:

- Planlegging og forarbeid – Forutsetninger, krav og kartleggingsarbeid før dere setter i gang.

- Gjennomføre ROS – Konkret gjennomføring av ROS og utarbeidelse av tiltak.

- Rapportering og oppfølging – Hva gjøres i etterkant av risikovurderingen

Planlegging og forarbeid

Dette avsnittet besvarer hva som må være på plass før vi setter i gang en ROS.

Figur 2 Oversikt over steg i Planlegging og forarbeid

Omfanget av risikovurderingen er avhengig av størrelsen og kompleksiteten til systemet som skal vurderes. For noen systemer og applikasjoner kan det være tilstrekkelig med et par timers gjennomgang av systemet sammen med eksperter for kartlegging av risiko og tiltak. For andre og mer komplekse systemer kan prosessen være mye mer omfattende og bør helst kjøres som prosjekt. Datainnsamling for ROS kan foregå på flere måter, for eksempel intervjuer, spørreundersøkelser, workshops, fysiske tester, observasjoner og penetrasjonstester. Felles for alle risikovurderinger er at flere ting bør være på plass før en setter i gang:

- Risikokriterier: En forutsetning for å kunne ha en forsvarlig risikostyring er at konkrete hendelser og risiko kan vurderes i forhold til forhåndsdefinerte kriterier for akseptabelt risikonivå (akseptkriterier). Akseptkriteriene gjenspeiler organisasjonens risikotoleranse og påvirkes av ytre rammevilkår og lovpålagte krav. Kriteriene er målepunkter for sammenligning med analysert risiko for å bestemme om den er akseptabel eller ikke. Denne aktiviteten gir beslutningstakere tilleggsinformasjon som de kan bruke når de gjør prioriteringer. Akseptkriterier for NTNU er (beskrevet i Template):

- Økonomiske tap – Må tilpasses hver budsjettet til risikoeier/institutt/fakultet

- Personsikkerhet

- Omdømme

- Personvern

Det vil ofte være opp til beslutningstaker å bestemme hvor grensen for risikoakseptanse skal ligge for enkelte system. Risikokriterier må ta hensyn til finansierings-, stabs- og tidsplanbegrensninger når det kommer til hvor mange risiko og i hvilken grad risikoen kan adresseres.

- Omfanget av vurderingen: Definer hva som skal vurderes, eller problemstillingen som skal vurderes slik at risikovurderingen får et tydelig omfang og avgrensning.

- Organisasjonens mål og produksjon: De som gjennomfører vurderingen bør ha en forståelse for hva bedriften produserer, målsettinger og hvordan systemet som vurderes understøtter disse. Identifiserte risiko som truer måloppnåelse bør prioriteres for analyse.

- Sikre ekspertise og flere synspunkter: Kvaliteten av risikovurdering avhenger av at prosjektet sikrer seg input fra nøkkelpersoner i organisasjoner. Bredt spekter av ekspertise er viktig for vurderingen, for eksempel kan det være lurt å sikre følgende: sikkerhetsperspektivet, det overordnede perspektivet (system- og risikoeiere), det tekniske perspektivet (utviklere og driftere), brukerperspektivet, og eventuelle juridiske krav. Målsetningen her er å sikre forståelse av teknologi, policy, retningslinjer, holdninger og kultur.

- Det er risiko for NTNUs måloppnåelse som vurderes: Når de forskjellige rollene involveres i selve prosessen, og dette gjelder spesielt for fasilitert workshop formatet, så er det fort at det blir uklart hvilket perspektiv som tas i risikovurderingen. Alle involverte har forskjellig syn på risiko, men det er systemeiers og NTNUs perspektiv som skal tas i alle vurderinger.

- Beskrivelse og dokumentasjon av systemet: Side 1 i ROS template inneholder flere områder som bør beskrives som en del av risikovurderingen og før dere setter i gang.

Når alt dette er på plass og det foreligger en plan for gjennomføring så er dere klare for neste steg, gjennomføring.

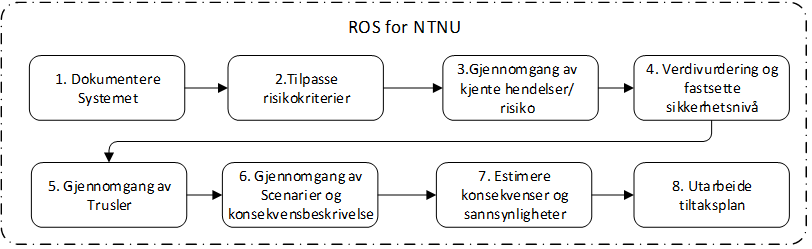

Gjennomføre ROS

I dette steget blir risikovurderingen utarbeidet sammen med tiltaksplanen. Vi starter med å identifisere uønskede hendelser i form av verdi, trussel og sårbarheter. I tillegg, som en del av sårbarhetsvurderingen så er det vanlig å gjøre en kartlegging av eksisterende beskyttelsesmekanismer (kontroller). En god risikobeskrivelse kan skrives på formen «TRUSSELAKTØR utnytter SÅRBARHET og utfører HANDLING på VERDI fordi MOTIVASJON som medfører UTFALL». Dette gir veldefinerte problemstillinger å arbeide med når dere skal estimere.

Figur 3: Oversikt over steg i ROS

Når arbeidsgruppen har identifisert alle relevante risiko så må de gjennomføre en prioritering (triage) av hvilke risiko som må analyseres. Når dette er gjort så beveger vi oss over til steg 2 som består av konsekvens og sannsynlighetsvurdering av risikoscenariene. Dette vil føre til at vi står igjen med noen akseptable (grønne) og uakseptable (gule og røde) risikoer. For uakseptable risikoer må vi utarbeide tiltak.

Verdivurdering og sikkerhetsnivå

Formålet med verdivurderingen er å identifisere hvilke informasjonsverdier systemet håndterer og prioritere disse i henhold til estimert verdi. Den utgjør hjørnesteinen i risikovurderingen ettersom den avgjør hvilke verdier resten av prosessen kommer til å prioritere og hvor vi kommer til å vurdere sikringstiltak. En verdi er alt som har verdi for organisasjonen og må beskyttes, men for informasjonssikkerhet så er en primærverdi:

- Informasjon som er kritisk for at organisasjonen skal fungere og utøve sin virksomhet.

- Personopplysninger omfattet av personopplysningslov med forskrift eller andre relevante lovverk, da spesielt sensitive personopplysninger.

- Strategisk informasjon som beskriver langsiktig måloppnåelse.

- Kostbar informasjon hvor innsamling, lagring, prosessering og overføring tar lang tid og/eller innebærer en høy innkjøpspris.

I tillegg så foreslår ISO27005 at vi klassifiserer arbeidsprosesser som en primærverdi, dette gjør seg gjeldende når arbeidsprosessene er ferdig kartlagte. For en organisasjon som har ikke har kartlagt arbeidsprosesser vil det gi mye merarbeid å inkludere arbeidsprosesser i risikovurderingen ettersom dette krever både ekstra kunnskaper og ressurser. Her bør en kost/nytte vurdering legges til grunn.

Som sekundærverdier regnes hardware, software, nettverk/infrastruktur, sted, og bygninger.

Formålet med å kartlegge alle verdier som systemet håndterer er verdivurdere disse ved å sette krav til integritet, sensitivitet, eller kritikalitet i arbeidsprosesser. Informasjonsoppbevaring definerer hvor verdien er lagret, hvor den flyter, og hvor den blir prosessert. Start alltid med primærverdier i risikovurderingen ettersom det er det som er førsteprioritet, en av de største fallgruvene for en ROS er starte med sekundærverdier, for eks PCer og nettverksinfrastruktur, osv... Dette finnes det svært mye av og omfanget på vurderingen blir fort altfor stort og komplisert. Grupper verdier hvor det lar seg gjøre for å forenkle prosessen mest mulig.

Retningslinje for informasjonsklassifisering ved NTNU definerer 4 nivåer for hver av KIT verdiene per verdi. For vurdering av KIT for verdier så har NTNU utviklet fire sikkerhetsnivåer som skal nyttes i verdivurderingen. Hvor nivå 1 er lavest og 4 er høyest. Klassifiseringene beskriver hva slags type informasjon som det gjelder for og eksempler på hendelser som kan forekomme ved brudd på KIT. Når vi skal sette sikkerhetsnivå på systemet benytter vi den høyest rangerte verdien, for eksempel hvis et system inneholder verdier som er sensitive opp til nivå 4, så blir sikkerhetsnivået på systemet også nivå 4.

Produktet far verdivurderingen er en oversikt over informasjonsverdier innenfor omfanget sammen med verdivurdering i henhold til NTNUs informasjonsklassifiseringer.

Trusselvurdering

I trusselvurderingen identifiserer vi og vurderer vi relevante trusler for organisasjonen. En trussel er en potensiell årsak til en uønsket hendelse, en aktør som kan føre til skade på et system eller en organisasjon. Bortsett fra Naturkatastrofer, anser vi alltid trusselen som et menneske. For eksempel, det er ikke en dataormen som utgjør trusselen, men det er ormens forfatter. Som underlag til trusselvurderingen så foreslår vi å benytte dokumentet Trusselvurdering for NTNU. ROS template kommer ferdig utfylt med en trusselvurdering gjeldende for NTNU som organisasjon. Ut i fra denne trusselvurderingen kan prosjektet velge de mest relevante truslene i henhold til hvilke verdier som systemet håndterer og supplere med egne trusler etter behov.

En trussel er så spesifikk som den trenger å være for at analysen skal kunne gjennomføres. Dette vil si at i en risikovurdering så kan vi ta utgangspunkt i hvilke aktører som aktuelle på bakgrunn av motivasjon og hvilke verdier som er i systemet for å snevre ned på antallet. Når innsnevringen er gjennomført så står vi igjen med en håndfull trusler som er aktuelle for systemet og da er vi interesserte i handlingsrommet til disse. Handlingsrommet består av aktuelle angrepsmetode truslene kan benytte for å kompromittere systemet, for eksempel malware, e-post, exploits, usikrede websider og social engineering. Hvis det er snakk om samme angrepet fra flere trusler med tilnærmet samme motiver og intensjoner så kan disse slås sammen til en risiko: For eksempel, hvis vi vurderer risikoen for DDoS angrep fra flere forskjellige aktører mot det samme systemet så vil det være fornuftig å slå disse sammen til en risiko. Vi mister noe nyanse i analysen, men gevinsten er redusert kompleksitet i vurderingen og mindre arbeid med analyse i etterkant. Her er det verdt å merke seg at vi ikke bør slå sammen trusler i tilfeller hvor store forskjeller i motivasjon og evne utgjør store forskjeller i selve risikoen.

For hver trussel foreslår vi å vurdere følgende kategorier og estimat:

- Trussel - Beskriver opprinnelsen til trusselen, som oftest er denne menneskelig.

- Motivasjon - Definerer den primære motivasjonen for å starte angrepet, tidligere arbeid på ondsinnede motivasjoner som militær eller etterretning, Politisk, Finansiell, Forretning, Nag, Fornøyelse, Selvforståelse, Moro og Uforsiktig som hovedmotivasjoner. Motivasjonen bak angrepet vil ha direkte påvirkning på utfallet av risikoen og konsekvensestimatet.

- Intensjon - Definerer trusselaktørens mål med angrepet, for eksempel uautorisert tilgang, misbruk, modifisering, nekte tilgang, sabotasje eller avsløring.

- Sikkerhetsbrudd - hvilken type sikkerhetsbrudd er trusselen ute etter å gjøre; konfidensialitet, integritet, tilgjengelighet, ikke-benektelse eller ansvarlighet.

- Angrepsmetoder - Typiske angrepsvektorer som trusselen benytter seg av, for eksempel phishing, malware, session hijack, social engineering, osv...

- Hyppighet - Estimering av hvor ofte trusselaktøren opptrer i NTNUs systemer. For eksempel er historiske observasjoner av hvor hyppig trusselaktøren angriper systemet en god indikator.

Når vi arbeider med svært alvorlige risiko så kan vi velge å gjøre et grundigere estimat av angriperens evne, og da foreslår vi følgende estimater:

- Kapasitet - Estimering av ressursene trusselen har til rådighet. For eksempel, hvis et angrep krever en lang kampanje mot systemene dine for å lykkes, må trusselen ha store ressurser tilgjengelig for å lykkes.

- Kapabilitet - Estimat av trusselens evne og ferdigheter. For eksempel, en trussel bestående av en elite hacker vil ha stor kapabilitet, men lav kapasitet.

- Trusselvurderingen er den helhetlige vurderingen av ovennevnte variabler for hver aktør.

Kapasitet og kapabilitet bør vurderes opp mot eksisterende sikkerhetsmekanismer i risikovurderingen. Hvis trusselbildet må kommuniseres så er det mulig å kombinere kapasitet, kapabilitet og hyppighet til å rangere trusselaktører for å rangere trusler, enten ved hjelp av Venndiagram eller matematikk.

Output: En oversikt over potensielle og sannsynlige trusler med trusselvurdering i henhold til deres kapasitet, kapabilitet og frekvens.

Sårbarhet- og kontrollvurdering

Både sårbarhet og kontrollvurderingen er en standard del va en risikovurderingsprosess. Disse to stegene er også å regne som de mest komplekse og vi har derfor bakt disse inn i risikoestimeringen ved hjelp av scenarioer.

For de som allikevel ønsker å gjennomføre en egen kontrollvurdering og sårbarhetsvurdering så er understøtter malverket dette.

Figuren over viser en tilnærming til å prioritere risikoer basert på verdi-, trussel- og sårbarhetsvurderinger. For hver viktige verdi så gjøres en overordnet vurdering av trussel og sårbarhet.

Risikoestimering

Det som i hovedsak avgjør om en risiko bør analyseres grundigere er hvor kritiske verdier det er snakk om, hvor omfattende sårbarhetene er, trusselaktørene, og tidligere lignende hendelser. De risikoene som vurderes som alvorlige nok på bakgrunn av risikoidentifiseringsprosessen tas med videre til risikoestimering. Målet med risikoestimeringen er å komme frem til et konsekvens- og tilhørende sannsynlighetsestimat for risikoen.

Scenario-basert tilnærming

I stedet for å vurdere sårbarhet og kontrolleffektivitet, så inneholder NTNU malen for risikovurderinger en del scenarier utarbeidet fra kjente risikoer på NTNU. Scenarioene beskriver kjente hendelser og sårbarheter og det er opp til risikovurderingsteamet å bestemme om scenarioet er relevant for løsningen. Men hvert scenario skal vurderes for systemet som vurderes. For hver vurdering så beskrives i hovedsak konsekvensen, i tillegg så er det en del andre variabler som skal kan settes per scenario for å hjelpe til med å beskrive risikoen og gjøre det enklere å vurder.

- Konsekvensbeskrivelse: en beskrivelse av hva som skjer for løsningen hvis den uønskede hendelsen inntreffer.

- Kompromittert verdi: Hentes fra verdivuderingsarket og bidrar til å avgjøre hvilken konsekvens hendelsen vil ha. For eks, en verdi med høye krav til konfidensialitet, integritet eller tilgjengelighet vil gjerne medføre større konsekvenser hvis den blir kompromittert.

- Utførende trussel: hentes fra trusselvurderingsarket og bidrar til å analysen ved å avgjøre om det eksisterer en trussel for den identifiserte hendelsen og hvor sannsynlig det er at den. Hyppighet for hver trussel på virksomhetsnivå er oppgitt på trusselvurderings-arket.

- Motivasjon: Beskriver hva motivasjonen bak den uønskede handlingen er og er avgjørende for vurderingen av konsekvensen.

- Handling på verdi: beskriver hva trusselaktøren har som intensjon med angrepet. For eks, ved industrispionasje så vil gjerne aktøren utføre tyveri av informasjon.

- Brudd på: beskriver hvilken type brudd det er snakk om, enten integritet, konfidensialitet, tilgjengelighet eller flere.

- Sikkerhetsmekanismer 1. Forhindre og 2. Gjenopprette/Oppdage: Dette innebærer en skriftlig beskrivelse av hvilke sikkerhetsmekanismer som allerede eksisterer for å adressere en risiko.

- Eksisterende sikkerhetsmekanismer på plass for å forhindre en hendelse. Eks. autentisering, autorisasjon, brannmur, spamfiltre, osv…

- Sikkerhetsmekanismer på plass for å oppdage en pågående hendelse og/eller å gjenopprette funksjonalitet. For eks oppdagelse vil være nettverksmonitorering og antivirus. Gjenopprette vil være backup.

- Risikokriterier benyttes da til å vurdere konsekvensen av hver hendelse, beskrives i følgende seksjon

Risikokriterier

De fire risikokriteriene i malen benytter fire nivåer av konsekvenser, hvor hvert nivå er beskrevet i malen under risikomatrise og tabeller. Det er den høyeste verdien i kriteriene som blir den gjeldende risikoscore for matrisen. En mer konkret beskrivelse går som følger:

Økonomisk tap

Å estimere økonomisk tap er utfordrende, men gevinstene er at de er lett forståelige og lar seg lettest kommunisere til interessenter og beslutningstagere. Kvantifiserte estimater av risiko lar seg også lettere aggregere for å få et mer helhetlig risikobilde. Kvantifisering av tap er derfor et viktig mål ettersom det bidrar til helhetsbildet og risikostyringen. Selv om vi i konsekvensvurderingen i hovedsak kommer til å støtte oss på tommelfingerregler om taps- og sannsynlighetsestimater, så anbefales det å gå dypere ned i materien hvor det er mulig for økonomiske tap. Konkretiser uklare begreper og gi estimater i form av intervaller hvor det lar seg gjøre. Det er ikke slik at den økonomiske worst-case konsekvens forekommer for hver hendelse, derfor er intervaller nyttige verktøy når vi skal estimere. Når vi estimerer gir vi et intervall hvor vi er 90\% sikre på at konsekvensene av hendelsen kommer til å befinne seg. Informasjonssikkerhetsrisiko lar seg kvantifisere på flere områder \cite{Freund:1}:

- Produksjon og tilgjengelighet - Manglende eller redusert evne til å produsere et produkt eller levere en tjeneste. Kan for eksempel estimeres til tapt produksjon i timer.

- Responskost - Kostnader assosiert med å håndtere en hendelse, kvantifiseres med antall arbeidstimer som kreves for å håndtere hendelsen.

- Erstatning - Kostnader assosiert med å erstatte en verdi. Kvantifiseres monetært.

- Juridiske kostnader og bøter - I tilfeller hvor en hendelse/risiko bryter loven eller påkrever juridisk assistanse. Kvantifiseres i kroner og øre.

I ROS mal angis det 4 intervaller for økonomisk tap, disse må fylles ut av de som gjennomfører vurderingen ettersom budsjettene er forskjellig fra prosjekt til prosjekt og avdeling til avdeling.

Personsikkerhet, Fysiske skader og tap av menneskeliv.

Et annet aspekt som må belyses er det økende overlappet mellom infosek/cybersec og det fysiske rom. Tidligere handlet ISRA i hovedsak om å sikre informasjon og tjenester, noe som hadde lite eller ingen overlapp med helse, miljø og sikkerhet (HMS). En kan dra et skille her mellom security (InfoSec) som angår sikring av informasjon og safety (HMS) som angår sikring av menneskeliv og helse. Dette skillet blir mer og mer visket ut ettersom fysiske enheter blir koblet til internett (cyberphysical) og hendelser i cyberspace har direkte og indirekte konsekvenser i det virkelige liv. Det mest kjente eksemplet på dette var Stuxnet-ormen som over en lengre periode (ca. 2009-2011) fikk uran-sentrifugene i Natanz til å feile og forårsaket forsinkelser i Irans atomprogram. Verdt å merke seg med Stuxnet var at systemene som ble angrepet var "air-gapped", altså de var fysisk adskilte fra internettet, men angriperne lyktes allikevel. I nyere tid har flere og flere kritiske systemer blitt koblet til internettet, for eksempel Helsesystemer har vært sårbare for løsepengevirus. Utilgjengelige kritiske helsedata under pasientbehandling kan føre til tap av liv ved feilbehandling. I tillegg finnes det styringssystemer for tungt maskineri og kritisk infrastruktur med tilkoblinger. Disse må tas særskilt hensyn til i risikostyringen ettersom angrep mot disse kan føre til tap av menneskeliv og store fysiske skader.

Andre tilfeller hvor informasjonssikkerhet kan ha fatale konsekvenser i det virkelige liv er når sensitive personopplysninger kommer på avveie. NTNU håndterer en stor mengde identiteter i form av ansatte, studenter, alumni og tredjeparter hvorav hemmelige identiteter og mennesker med beskyttelsesbehov er en del av mengden. Adresse og telefonnummer er ikke klassifisert som sensitiv informasjon, men for mennesker med beskyttelsesbehov kan det være snakk om liv og død. I tillegg kan datalekkasjer og ID tyveri ha fatale konsekvenser.

Hvis tap av menneskeliv blir avdekket som en mulig konsekvens så skal denne settes i høyeste konsekvenskategori.

Omdømme, rykte og tap av renome

Ett av de mer uklare begrepene i konsekvensvurderingen er ryktetap og hvordan vi fastslår hva det betyr. Når NTNU har en sikkerhetshendelse så dukker den ofte opp i media og noen ganger ute av sammenheng. Men bortsett fra å være flaut, hva betyr slike hendelser for NTNU? Å definere konsekvenser for ryktet blir ofte gjort subjektivt på et høyt abstraksjonsnivå, for eksempel "Hendelsen vil medføre høy/medium/lav konsekvens for virksomhetens renome". I noen sammenhenger så holder dette som en beskrivelse, men stortsett blir det for vagt fordi det ikke sier noe spesielt om de reelle konsekvensene.

En tilnærming til å konkretisere konsekvensene er å ta utgangspunkt i kjerneprosessene og/eller virksomhetsmål. Gitt at for eksempel studentsøkertall er et målepunkt for avdelingen, så kan vi estimere hva en konkret sikkerhetshendelse har å si for målet (det kvantitative søkertallet). Eller, vi kan vurdere ryktetap i forhold til forskningsprosjekter: NTNU har for eks mange research centers of excellence, hva vil det si pengestøtten eller samarbeidspartnerne til disse hvis det en stor hendelse inntreffer?

Hva som måles i sammenheng med ryktetap er avhenging av hvilken type risikovurdering som gjennomføres. For et sponset forskningsprosjekt vil risikoen for ryktetap vurderes sammen med hvordan sponsorer vil reagere på den identifiserte risikoen, er det sannsynlig at de kan kutte i eller trekke støtten? I så fall kan vi kvantifisere risikoen over i tall som gir mening for analysen.

Personvern

Lov og forskrift sier at for personvern vil akseptabelt risikonivå angi hvilke personopplysninger og behandlinger som utføres, hendelser med betydning for personvernet og akseptable nivåer for sannsynlighet og konsekvens. En beskrivelse av akseptabelt risikonivå skal inngå som underlag for gjennomføring av risikovurdering. De 4 nivåene er beskrevet i ROS malen.

Sannsynligheter

Når vi operer med sannsynlighet så er det vanlig å benytte sannsynlighet for at en hendelse inntreffer per år som målestokk. Intervallene baserer seg i stor grad på dag, uker, måneder og år. Se tabellen for sannsynlighet i ROS template på arket risikomatrise og tabeller. Ved å beregne sannsynlighet så er vi interesserte i to ting: (i) hva er sannsynligheten for at risikoen forekommer, og (ii) hva er de sannsynlige konsekvensen(e) av risikoene.

Vi har flere kilder å vurdere når det kommer til sannsynlighetsestimeringer, hvis risikoen som analyseres har forekommet før så kan statistikk og hyppighet være nyttig i input. Dette vil si hvor ofte angrepet som risikovurderes har blitt observert tidligere mot systemet (eks. phishing, spearphish, ransomware, DDoS, osv…). For eksempel, hvis vi risikovurderer et DDoS angrep mot systemet og vi har logget tidligere angrep kan vi benytte disse dataene til å estimere sannsynligheten for fremtidige angrep. Jo mer data vi har desto mer presise kan vi være. Gode datakilder for sannsynlighetsvurdering er logger, hendelser og annen statistikk.

I flere tilfeller vil vi ikke ha data på tidligere hendelser og da vil vi være avhengige av ekspertkunnskap og arbeidet gjort i risikoidentifiseringen, spesielt Trussel-, Sårbarhets- og Kontrollvurderingene være sentrale i å avgjøre sannsynlighet. For hver risiko så vil trusselens motivasjon, evne og antatte frekvens vurderes opp mot: (i) Styrken på Eksisterende kontroller og sikkerhetsmekanismer, og (ii) Hvor vanskelig det er å utnytte den identifiserte sårbarheten. Da er det altså snakk om å estimere evne og motivasjon for trusselaktør T til å kompromittere verdi A, og hvor sårbar A er for trusselaktør T. Selve estimatet blir da svaret på hvor sannsynlig det er at T angriper og lykkes? Vi er spesielt avhengige av godt arbeide i risikoidentifiseringsfasen når vi analyserer hendelser som aldri har forekommet før, ettersom estimatet vil være helt avhengig av de vurderingene som er gjort av gruppen.

Risikoevaluering

I risikoevalueringsfasen vurderes de ferdig analyserte risikoene opp mot risikokriterier. For eksempel hvis akseptabel risiko er satt til 100 000,- per år og en risiko overskrider dette så er den uakseptabel ift etablerte kriterier. Eller hvis en risiko sannsynliggjør lekkasje av sensitive data og dette er et kriterie så skal denne også evalueres som uakseptabel. Risikoevalueringen går så ut på å rangere risiko i henhold til hvor alvorlige de er, hvor formålet er å produsere en prioritering av risiko som bør håndteres. Evalueringen foregår typisk ved å anvende en risikomatrise hvor sannsynlighet og konsekvens er illustrert på hver sin akse. Matrisen gir et eksempel på en risikomatrise for NTNU.

Risikohåndtering

ensikten med å utarbeide tiltak er å modifisere risiko slik at vi kan oppnå risikoaksept, og store reduksjoner i risiko for lav kostnad bør prioriteres. Tiltaksplanen skal beskrive hvordan den modifiserte risikoen tilfredsstiller kriteriene satt for akseptabel risiko. Risikoreduksjonen bør basere seg på å bli så lav som praktisk mulig (as low as practically possible). I følge ISO/IEC 27005:2011 bør en for risiko med svært lav sannsynlighet, men potensielt ødeleggende konsekvens bør det vurderes å innføre tiltak selv om de ikke kan berettiges på rent økonomisk grunnlag.

Det er i hovedsak fire tilnærminger til å håndtere risiko, se figur under.

Tiltaksplan

Tiltaksplanen er en av hovedproduktene fra risikovurderingen og er den utarbeidede tilnærmingen for å oppnå risikoaksept. En god tiltaks plan har følgende egenskaper:

- Tydelig kobling mellom risiko og tiltak - Dette høres kanskje trivielt ut, men det skjer oftere enn en skulle tro at tiltakspakker blir presentert uten kobling mellom risiko og tiltak. Da er det nesten umulig for beslutningstager å finne sammenhengen uten fagekspertise. Entydig nummerering av både risiko og tiltak fungerer for å tydeliggjøre kobling.

- Beskriv formålet med tiltaket - Skal tiltaket redusere, unngå eller overføre risiko?

- Beskrivelse av tiltak - I detalj og med presisjon hvor det lar seg gjøre.

- Synliggjør estimert kostnad og nytteeffekt - Dette er et hovedbeslutningspunkt for om tiltaket skal implementeres eller ikke.

- Deleger ansvar for utføring - Noen må bli delegert ansvaret for å implementere tiltaket for å unngå ansvarspulverisering og at det ikke blir noe av.

- Sett tidsfrist for implementering - Sett en tydelig tidsfrist dette bidrar til å få hjulene til å gå i sikkerhetsarbeidet og er nyttig for senere sikkerhetsrevisjoner.

- Prioritering og hastverk - I de fleste tilfeller må tiltak prioriteres, ettersom at alt ikke kan gjennomføres på en gang. Noen tiltak vil haste å få gjennomført for å håndtere risiko, og andre på bakgrunn av for eks høy kost/nytteeffekt.

- Eierskap til risiko - Få ansvarlige til å signere på og ta eierskap til risiko. Dette er spesielt viktig når det gjelder risikoaksept.

- Vurdering av restrisiko - En analyse av restrisiko er nødvendig for å synliggjøre for beslutningstaker hvor mye risiko som gjenstår etter innført tiltak. I noen sammenhenger kan en beslutningstager ha svært lav risikoappetitt og ønske å redusere eksponering så mye som det lar seg gjøre selv om risikoen allerede er akseptabel.

Ett innslag i en tiltaksplan kan derfor overordnet se slik ut:

Risiko nr 1

Tiltak 1: Implementer autentisering og autorisasjon i system X vedhjelp av verktøy V.

Strategi: Reduser sannsynlighet

Begrunnelse: Tiltaket vil gi adgangskontroll i systemet basert på least priviledge.

Kostnad: 50 000 – 100 000

Nytte: Justerer sannsynlighet fra 4 til 2.

Risikoeier: Hans Hansen

Ansvarlig for tiltak: Klaus Klausen

Tidsfrist: 12.12.18

Restrisiko: Akseptabel

Dette forutsetter en nærmere beskrivelse av tiltaket og kostnytte analyse i dokumentasjonen. Det er også mulig å adressere flere risiko med ett tiltak og at det i tilfeller kreves mer enn ett tiltak for å adressere en risiko. En av hjørnesteinene i godt sikkerhetsarbeid er oppfølging og revisjonsplan som avgjør når det skal følges opp og sørger for ettersyn for å avdekke om tiltak har blitt innført.

Konkrete steg for gjennomføring av en ROS Workshop

Når vi skal gjennomføre en ROS, så vil det ofte være i en workshop setting med flere deltagere. Figuren over foreslår arbeidsflyten i en slik workshop:

- Dokumentere systemet gjøres ved å fylle inn feltene under Systembeskrivelse-fanen i Excel-arket som du finner øverst i artikkelen.

- Tilpassing av risikokriterier gjøres ved å sette intervaller (minimum og maksimum) for Økonomi i "Risiko og matrise" fanen. Dette setter premissene når konsekvens av risiko skal vurderes.

- Gjennomgang av kjente hendelser/risiko gjøres før verdivurdering for å dokumentere eventuelle risiko som deltagerne kjenner til. Disse føres etter de predefinerte scenariene på ROS-fanen.

- Verdivurdering og fastsetting av sikkerhetsnivå gjøres for å kartlegge hvilke verdier som forvaltes i systemet og hvilke KIT-nivå de forskjellige befinner seg på. Her benyttes retningslinje for informasjonsklassifisering.

- Gjennomgang av Trusler: Seksjon for Digital Sikkerhet har lagt ved en oppdatert av trusselvurdering under fanen "Trusselvurdering". Det anbefales at prosjektet går igjennom denne og gjør seg kjent med det overordnede trusselbildet til NTNU.

- Gjennomgang av Scenarier og konsekvensbeskrivelse går ut på at risikovurderingsgruppen går igjennom de predefinerte uønskede hendelsene i ROS-fanen. For hver hendelse beskrives konsekvensen for systemet som vurderes. Det er også mulighet for å gjøre en grundigere analyse ved å definere verdier, trusler og eksisterende sikkerhetsmekanismer.

- Estimering av konsekvenser og sannsynligheter: For hver uønskede hendelse med konsekvensbeskrivelse så vurderes konsekvens med de fire definerte risikokriteriene, hvor den med høyeste score blir tellende. For sannsynlighet så nyttes fire nivåer, hvor intervallene er definert på fanen Risikomatrise og tabeller.

- Utarbeide tiltaksplan for uakseptable risiko på fanen Tiltaksplan.

Se også

Kontakt

Digital Sikkerhet kan hjelpe deg om du har spørsmål eller opplever problemer.

Har du tips til hvordan denne guiden kan forbedres? Send epost til sikkerhet@ntnu.no